Seit Mensch miteinander kommunizieren, besteht auch der Wunsch, Informationen so zu verschlüsseln, dass andere diese nicht verstehen. So wurde beispielsweise bereits 1900 v. Chr. die älteste bekannte Anwendung der Kryptographie zur Verschlüsselung von Grabinschriften benutzt. Kryptographie nennt man die Wissenschaft, die sich mit Verschlüsselungsverfahren und ihrer Geschichte beschäftigt. Mehrere Kryptographische Verfahren sorgen dafür, dass nur die vorgesehenen Empfänger einer Nachricht diese verstehen können.

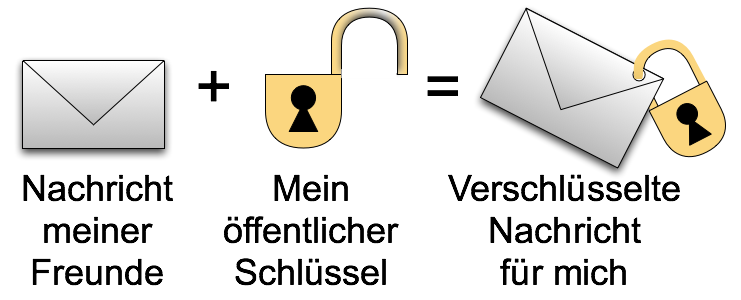

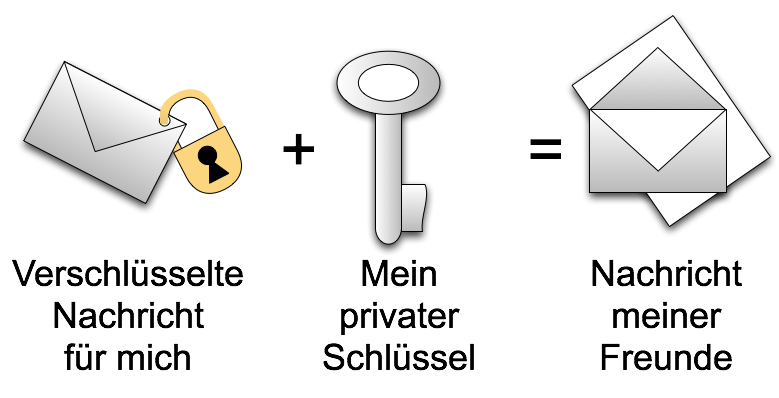

Eines dieser Verfahren ist die Asymmetrische Verschlüsselung oder auch: Das Public Key-Verfahren. Asymmetrisch bedeutet: Es werden zwei verschiedene Schlüssel verwendet, der private Schlüssel (private key) und der öffentliche Schlüssel (public key), die sich gegenseitig ergänzen. Daten, die mit dem einen Schlüssel „zugeschlossen“ wurden, können nur mit dem anderen wieder „aufgeschlossen“ werden.

Wie das Public Key-Verfahren funktioniert und wann welcher Schlüssel eingesetzt wird, erklärt folgendes Beispiel:

Beispiel:

Ich habe viele Freundinnen, mit denen ich oft auf dem Briefweg den neuesten Klatsch und Tratsch austausche. Natürlich möchte ich nicht, dass andere diese Briefe lesen können. Deshalb habe ich mir folgenden Trick überlegt:

|

Ich fertige viele Vorhängeschlösser und verteile sie an meine Freundinnen.

|

|

|

Jede meiner Freundinnen hat nun ein (offenes) Vorhängeschloss. | Offen Öffentlicher Schlüssel = Public Key |

|

In jedes der offenen Schlösser passt aber nur ein einziger Schlüssel.

Diesen Schlüssel habe ich. Wie er aussieht und wo ich ihn aufbewahre, halte ich geheim. |

Geheim Privater Schlüssel = Private Key |

|

Wenn eine meiner Freundinnen einen Brief an mich schreibt, verschließt sie diesen mit einem Vorhängeschloss.

Der Brief macht sich nun verschlossen auf die Reise und erreicht mich irgendwann.

|

|

|

Mit meinem Schlüssel öffne ich das Vorhängeschloss, …

lese den Brief und den darin enthaltenen neuesten Klatsch – … und bin froh, dass niemand außer mir ihn lesen konnte … 🙂

|

Zusammenfassung:

1. Das Public Key-Verfahren … verschlüsseln:

2. Das Public Key-Verfahren … entschlüsseln:

Pingback: Tutoriel: Verschlüsselung von E-Mails in Outlook mit S/MIME › Cyber Security Blog

Pingback: Wo ist denn der Public Key von…. | A Freak Like Me

Pingback: digitale signaturen gewinnen zunehmend an bedeutung

Pingback: Tutorial: Verschlüsselung von E-Mails in Outlook mit S/MIME | scheible.it - Tobias Scheible